As medidas técnicas e organizacionais (TOMs) abaixo se aplicam a todas as ofertas de produtos HCLSoftware. A evidência das medidas implementadas e mantidas pela Segurança da HCLSoftware pode ser apresentada na forma de atestados de conformidade atualizados, relatórios de auditoria ou extratos de órgãos independentes mediante solicitação do cliente.

Políticas de segurança

A HCLSoftware mantém um sistema robusto de Gerenciamento e segurança da informação (ISMS). As políticas de segurança são revisadas anualmente e corrigidas a critério da HCLSoftware para manter a conformidade com a segurança.

Uma análise formal da gerência é realizada a cada seis meses para avaliar e mensurar a eficácia das medidas técnicas e organizacionais. Isso inclui monitorar métricas relacionadas a governança, risco e conformidade de nosso sistema de gerenciamento de segurança da informação.

Os funcionários da HCLSoftware realizam anualmente o treinamento de segurança e privacidade. A HCLSoftware tem uma estrutura identificada de Organização de segurança da informação que supervisiona todos os processos e as atividades relacionados à segurança da informação para a empresa.

- A HCL definiu e documentou políticas e processos de privacidade de dados que abordam o acesso a dados pessoais.

- Um treinamento obrigatório de conscientização sobre segurança das informações é oferecido.

- A HCL analisa continuamente os registros de eventos para verificar se há comportamentos mal-intencionados/anormais.

- Todos os incidentes confirmados relatados passam por uma análise de causa principal e impacto. As ações corretivas são iniciadas pelos proprietários do processo. Os principais incidentes, juntamente com suas causas principais e impactos, são relatados à gerência da HCL.

- Os centros de dados e a organização de suporte da HCLSoftware têm certificação ISO 27001.

Governança e gerenciamento internos de TI e de segurança de TI

Um programa formal de auditoria interna é operado para medir a conformidade e a governança de nossos controles de ISMS. As métricas do nosso programa de auditoria interna são apresentadas em nossas análises de gerenciamento.

Certificação/garantia de processos e produtos

Auditorias externas e independentes são organizadas e gerenciadas para atender às nossas necessidades comerciais com relação à certificação/garantia. Isso inclui uma análise completa e formal do processo e dos produtos que nosso ISMS viabiliza.

Para obter mais informações, consulte Como solicitar certificação.

Gerenciamento de risco

A HCLSoftware definiu, documentou e implementou uma estrutura de gerenciamento de risco com base na ISO 27005 para identificar riscos relacionados a segurança, privacidade e outros requisitos contratuais. Todos os riscos são avaliados para determinar seu impacto nos negócios e, em seguida, analisados para determinar a ação de tratamento correta.

A HCLSoftware avalia e trata riscos e cria planos de ação para mitigar os riscos identificados. Todas as áreas da HCLSoftware têm pontos focais de risco para auxiliar na identificação e no gerenciamento de riscos. Todos os riscos são revisados conforme necessário, no mínimo uma vez por ano.

Gerenciamento de incidentes

A HCLSoftware mantém uma política de resposta a incidentes e segue planos documentados, incluindo notificações de violação imediatas, conforme apropriado, a autoridades, clientes e titulares de dados relevantes, quando uma violação é conhecida ou razoavelmente suspeita por afetar os dados dos clientes.

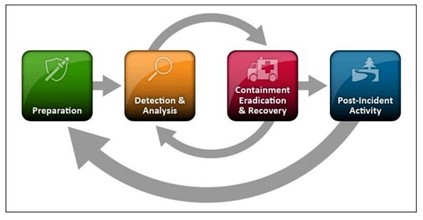

O programa de resposta a incidentes da HCLSoftware segue o NIST 800-61 R2 (veja o diagrama abaixo)

A HCLSoftware mantém fluxos separados para os seguintes incidentes:

- Incidentes de segurança virtual

- Incidentes de dados (incluindo a equipe de Privacidade quando os dados pessoais são afetados)

A HCL monitora incidentes de segurança 24 horas por dia, 7 dias por semana, e encaminha eventos detectados para a equipe de Resposta de gerenciamento de incidentes apropriada. O processo de incidente inclui isolamento, erradicação ou retenção, conforme necessário, e uma análise da causa principal é realizada para incidentes de risco alto ou crítico. A atividade pós-incidente também inclui revisões para melhorar os processos/ferramentas conforme necessário.

Segurança física e ambiental

A HCLSoftware mantém a segurança física de suas instalações e data centers, o que inclui tomar precauções contra ameaças ambientais e quedas de energia.

- O acesso aos data centers é controlado e limitado por cargo e está sujeito à aprovação.

- O acesso aos data centers é fornecido somente quando necessário e revisado periodicamente.

- O acesso físico aos escritórios é controlado por um mecanismo de controle de acesso.

- A entrada de visitantes é monitorada e registrada.

- Todas as áreas críticas são cobertas por CFTV, e as gravações são mantidas por pelo menos 30 dias.

Privacidade de dados

A HCLSoftware implementou e manterá um programa de privacidade projetado para cumprir todas as regulamentações de privacidade aplicáveis à empresa e aos dados pessoais que mantemos. Também empregamos processos para lidarmos com dados pessoais de nossos clientes de acordo com nossas obrigações legais e contratos com clientes. O programa de privacidade inclui, entre outras coisas, o seguinte:

- Avaliação de impactos da proteção de dados

- Políticas e procedimentos

- Treinamento de conscientização do funcionário sobre privacidade

- Contratos de clientes

- Avaliações de impacto da transferência de dados

- Avaliações de privacidade de fornecedores/terceiros

- Privacidade do produto por padrão

- Resposta às solicitações dos titulares dos dados

- Resposta a incidentes

- Documentar a conformidade com as regulamentações de privacidade globais

Garantir a retenção limitada de dados

- O suporte coleta apenas dados pessoais necessários para a prestação de suporte e serviços relacionados aos nossos clientes. O suporte não armazena dados do cliente por mais tempo do que o necessário e toma todas as medidas cabíveis para garantir que os dados pessoais sejam protegidos e excluídos de acordo com as políticas internas e as leis aplicáveis.

- Os dados de diagnóstico armazenados no Repositório de dados do cliente (CuDaR) são excluídos do repositório ativo após o fechamento do caso e levam até 60 dias para serem permanentemente excluídos dos backups. Os dados armazenados de casos em nosso sistema de gerenciamento de tíquetes são retidos por até 5 anos após o fechamento do caso.

Acesso e eliminação de dados do cliente

O suporte consegue processar solicitações de titulares de dados de acordo com as políticas internas e as leis aplicáveis. Os clientes têm acesso a seus dados no Portal de suporte ao cliente e podem exportar seus dados, se necessário. Além disso, o suporte da HCL pode ajudar na exportação de dados do cliente mediante solicitação do cliente.

Pseudonimização/anonimização

Medidas para pseudonimização ou anonimização de dados pessoais são implementadas conforme necessário nos ambientes de não produção do suporte.

Criptografia de dados pessoais

- Quando os dados pessoais são transmitidos, a criptografia segura de ponta a ponta da comunicação é garantida. Todas as transferências de dados pessoais ocorrem via HTTPS/SFTP e usam o protocolo mínimo TLS 1.2. O banco de dados de back-end é protegido em repouso usando criptografia AES-256.

- Dados em trânsito - a criptografia de TLS (Transport Layer Security, segurança da camada de transporte) é necessária para todas as conexões de Internet durante o login, e todos os dados devem ser criptografados durante a transmissão.

- Dados em repouso - os dados armazenados do cliente são criptografados. O gerenciamento de chaves está em conformidade com as práticas recomendadas do setor. A criptografia usa os padrões AES 256

Medidas de criptografia

- Gerenciamento de chaves de criptografia - os procedimentos de gerenciamento de chaves de criptografia são documentados e automatizados. Produtos ou soluções são implementados para manter criptografadas as chaves de criptografia de dados (por exemplo, solução baseada em software, Módulo de segurança de hardware (HSM)). Este é o procedimento de criptografia baseada em software; o gerenciamento de chaves será automatizado. A criptografia de dados é configurada em repouso e em trânsito.

- Usos de criptografia - a transmissão de informações confidenciais pela Internet pública sempre utiliza um canal criptografado. Os detalhes de criptografia serão documentados se a transmissão for automatizada. Se a criptografia manual for necessária, a equipe aprovada e dedicada será responsável por criptografar/descriptografar os dados. As informações confidenciais são criptografadas enquanto em trânsito por qualquer rede usando protocolos seguros, como HTTPS, SSL, SFTP etc. As transmissões VPN são realizadas por um canal criptografado.

Configuração do sistema

A configuração padrão será reforçada com nossa configuração de sistema definida pela HCLSoftware, incluindo senhas, antes de conectar o dispositivo à rede.

Confidencialidade, integridade, disponibilidade e resiliência de sistemas e serviços de processamento

- O suporte garante que controles apropriados estejam em vigor para proteger a confidencialidade, a integridade e a acessibilidade dos sistemas de suporte e dos dados do cliente.

- O suporte implementou um processo de integração e remoção de usuários para impedir o acesso não autorizado aos dados. O suporte segue as políticas documentadas de resposta a incidentes do ISMS e conta com um processo para encaminhar questões de privacidade e segurança de dados.

- As funções e responsabilidades são segmentadas dentro da organização de suporte para reduzir oportunidades de modificação não autorizada ou não intencional, ou uso indevido de dados. O suporte garante que todos os seus funcionários concluam os treinamentos de segurança e privacidade necessários anualmente.

- Os data centers de gerenciamento de tíquetes e a infraestrutura baseada em nuvem do suporte foram projetados para serem altamente disponíveis com componentes redundantes e vários caminhos de rede para evitar pontos únicos de falha. A arquitetura avançada de alta disponibilidade (AHA) é o principal meio de restaurar o serviço no caso de uma interrupção que possa afetar a disponibilidade. Os backups completos são realizados no sistema de gerenciamento de tíquetes do Suporte a cada sete dias, diretamente no disco, e são mantidos por 28 dias, com backups diferenciais feitos a cada 24 horas.

Capacidade de restaurar a disponibilidade e o acesso a dados pessoais

- O Suporte tem um plano de continuidade dos negócios que garante a disponibilidade de suporte no caso de um incidente físico ou técnico. O BCP do Suporte orienta a restauração das operações a um nível predefinido, dentro de um prazo predeterminado, após uma interrupção nos negócios, e é testado anualmente.

- Os backups do banco de dados são feitos com o objetivo de evitar a perda de dados pessoais no caso de uma avaria técnica ou erro humano. Os backups incrementais são realizados no CuDaR (repositório de dados do cliente) a cada 12 horas, com backups diferenciais semanais e substituição mensal de backup. As restaurações de backup de dados são testadas regularmente, pelo menos uma vez por ano.

Planejamento de continuidade dos negócios e recuperação de desastres

- Os procedimentos de backup são aplicados a todos os sistemas de desenvolvimento críticos.

- O backup é feito no nível de armazenamento, e os padrões do setor são seguidos. Cada data center tem sua própria infraestrutura de backup. Os procedimentos de armazenamento de dados estão em conformidade com o padrão ISO 27001.

- As interrupções e falhas são comunicadas aos clientes afetados. A comunicação inclui as seguintes informações:

- Natureza do impacto

- Locais/departamentos/processo afetados

- Extensão do impacto

- Localização e informações de contato do suporte técnico de TI

Testar, avaliar e mensurar a eficácia das medidas técnicas e organizacionais

Nossas medidas técnicas e organizacionais são avaliadas por meio de auditoria formal e de um programa de testes internos. Uma revisão formal da gestão pela equipe de liderança sênior é realizada a cada seis meses para avaliar a eficácia dos nossos sistemas de gestão de segurança da informação e, consequentemente, das nossas medidas técnicas e organizacionais. Isso inclui métricas e medidas para governança, risco e conformidade de nosso sistema de gerenciamento de segurança da informação.

Gerenciamento de acesso do usuário

A HCL mantém controles apropriados para solicitar, aprovar, conceder, revogar e revalidar o acesso do usuário aos sistemas. Os funcionários têm direito de acesso aos dados apenas para fins empresariais. As solicitações de acesso são aprovadas com base em uma função individual, e o acesso do usuário é revisado regularmente.

Os procedimentos de acesso lógico definem os processos de solicitação, aprovação, provisionamento de acesso e desprovisionamento. Os procedimentos de acesso lógico restringem o acesso do usuário (local ou remoto) com base no cargo do usuário para aplicativos, bancos de dados e sistemas (acesso apropriado baseado em função/perfil) para garantir a segregação de tarefas. Os procedimentos são revisados, administrados e documentados com base em integração, reatribuição ou separação de recursos. As análises de acesso do usuário são realizadas para garantir que o acesso seja apropriado durante todo o ano.

- Todos os administradores de sistema da HCLSoftware usam autenticação multifatorial, Tacca's, VPN ou AD para obter acesso ao sistema por meio de gerenciamento de acesso privilegiado.

- Além disso, o uso do gerenciamento de acesso privilegiado é registrado para análise forense e de auditoria.

Identificação e autorização do usuário

Cada usuário tem um controle de acesso nomeado exclusivo (ID de usuário e senha) para acessar suas contas.

Proteção de dados durante o armazenamento

Cada usuário tem acesso a seus dados específicos, e não ao armazenamento inteiro.

Gerenciamento e controles de ativos - laptops, desktops, servidores, equipamentos de rede e ativos de software

- Todos os ativos são formalmente declarados, revisados e gerenciados em um registro de ativos.

- Os patches de sistemas operacionais recomendados pelo fornecedor são testados e aplicados regularmente aos desktops, laptops, servidores e equipamentos de rede.

- Os IDs padrão são alterados e desativados. As senhas são alteradas após a instalação inicial. As senhas padrão dos fabricantes não são usadas.

- Se for necessário compartilhar arquivos/diretórios de um servidor com outros computadores, isso deve ser feito de forma que somente os usuários com real necessidade de acesso possam utilizá-los, sempre seguindo o princípio do menor privilégio.

- Os relógios dos sistemas de todos os servidores e equipamentos de rede são sincronizados, configurados com fuso horário do local do servidor/equipamento. Somente funcionários autorizados têm o privilégio de alterar ou redefinir a hora do relógio do sistema.

- As contas administrativas são definidas com senhas de alta segurança, e os privilégios são concedidos apenas a pessoas identificadas. O acesso de administrador é revisado regularmente.

- O software de detecção e resposta de pontos de extremidade (antivírus e antimalware de última geração) é instalado quando aplicável.

- Os backups são feitos, e as verificações de restauração são realizadas para os sistemas identificados com base em uma solicitação acordada.

- Somente laptops detidos e gerenciados pela empresa são permitidos dentro da instalação.

- Cada funcionário da HCL precisa de um "ID de usuário" e uma senha exclusivos para acessar os sistemas de TI da empresa.

- Cada ID de usuário tem uma senha, e os usuários devem definir e alterar suas senhas de acordo com a política de senha da HCL.

- Os IDs de usuário são criados de acordo com o processo definido e com autorizações adequadas.

- As contas do serviço de compartilhamento são gerenciadas por meio da plataforma de gerenciamento de acesso privilegiado.

Controles sem fio

- Como aplicamos controles sem fio:

- O AP (ponto de acesso) sem fio só pode ser gerenciado a partir do jump server da equipe de rede com autorização para gerenciamento sem fio.

- Como aplicamos controles sem fio:

- Autenticação de SSID PNP-CORP – a autenticação sem fio é permitida por meio do servidor radius/AD, portanto, somente usuários válidos da HCLSW poderão se conectar ao SSID

- Autenticação de convidado de software HCL – a autenticação sem fio é permitida por meio da autenticação interna do portal cativo. Criaremos nome de usuário e senha com base na solicitação atual do servidor (o tíquete de convidado sem fio criará duas tarefas, uma para criar e a segunda para desativar credenciais). A segunda tarefa será atribuída após a data de término da solicitação de Wi-Fi).

- Autenticação HCL-TECH-SSID – a autenticação sem fio está usando uma chave pré-compartilhada e será compartilhada com os usuários técnicos da HCL. A senha será alterada a cada três semanas.

- Como substituímos as configurações padrão do fornecedor:

- Os modelos padrão da HCLSW são usados.

Segurança de e-mail

- Todos os e-mails passam por uma verificação de vírus ou códigos mal-intencionados no nível do gateway.

- Os sistemas de e-mail são configurados para restringir spoofing de identidade, envio de spam e retransmissão, a fim de proteger contra essas práticas.

Segurança na nuvem

Os ativos e serviços em nuvem são reforçados com os benchmarks do Center for Internet Security (CIS).

- Os padrões e as configurações do Cloud Security Posture Management são monitorados continuamente e em tempo real por nossa equipe de detecção, análise e resposta.

- O software de proteção de cargas de trabalho em nuvem e o software de detecção e resposta de pontos de extremidade (antivírus e antimalware de última geração) é instalado quando aplicável.

- Para proteção contra ataques DDoS e outros vetores de ataque externos, a HCLSoftware utiliza firewalls de aplicações da Web (WAF) de fornecedores de nuvem.

Operações de segurança

A HCLSoftware conta com uma equipe de Detecção, análise e resposta (DART), que trabalha continuamente para fornecer serviços de monitoramento e resposta para desvios de padrões definidos, atividades maliciosas e/ou anormais e modelagem de ameaças.

- Equipe de resposta CSIRT definida.

- Serviços forenses de segurança virtual.

Outros controles de segurança

- Os firewalls são configurados de forma que somente o tráfego autorizado de aplicativos da camada 7 seja permitido.

- Todas as comunicações seguras na HCL seguem o padrão de criptografia atual.

- EDR e DLP são instalados em todas as máquinas do usuário final.

Uso de subprocessadores

- A HCL usa serviços de terceiros. Isso inclui terceiros utilizados para hospedagem em nuvem e para a prestação de suporte e serviços relacionados. Os subprocessadores que podem acessar os dados pessoais dos clientes estão listados em nosso site da Central de confiabilidade aqui: https://www.hcl-software.com/pt/resources/data-processing-and-transfers, e os clientes podem assinar para receber atualizações da lista de subprocessadores.

- A HCLSoftware executou contratos de processamento de dados quando apropriado com todos os subprocessadores que podem acessar dados pessoais do cliente para garantir que proteções apropriadas estejam em vigor para proteção de dados e transferências seguras de dados.